有網絡安全服務供應商表示,DDoS 攻擊愈見普及,隨著新的 DDoS 工具套裝推出,攻擊者更輕易針對網上目標發動高頻寬、高流量的 DDoS 攻擊。Akamai 安全部高級副總裁 Stuart Scholly 表示,針對該公司客戶群的 NTP 放大攻擊在 2 月急升了 371%。事實上,今年該公司在網絡上錄得的最大型攻擊均為 NTP 放大攻擊,PLXsert 實驗室更表示該攻擊方法極其危險。

(來自網絡圖片)

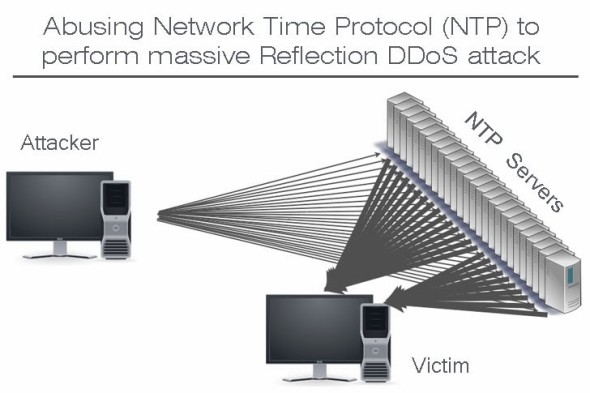

放大封包攻擊效果

NTP (Network Time Protocol) 是網路校時的服務,可以將系統時間同步,避免誤差值,執行時會使用 UDP Port 123。但近年有黑客借用這服務的特性來放大 DDoS 攻擊的封包數量,達到攻擊者送一個封包,就會產生約 100 個封包回應的效果,從而放大 DDoS 攻擊的封包數量,達到癱瘓對方網絡的效果。 NTP 放大攻擊早已成為威脅,隨著一些新的 DDoS 攻擊工具套裝推出,惡意入侵者更可輕易透過數個伺服器發動攻擊。惡意入侵者只要利用現時一批 NTP 放大攻擊工具套裝,加上數個容易入侵的 NTP 伺服器,便能發動 100 Gbps 或更大的攻擊。

DDoS 攻擊暴增三倍多

根據 Akamai 旗下 Prolexic Technologies 數字,僅 2014 年 1 月至 2 月的一個月內,NTP 放大攻擊數字就上升了 371.43%,DDoS 攻擊頻寬平均高峰上升 217.97%,DDoS 攻擊平均高峰流量上升 807.48%。Prolexic Technologies 表示,NTP 放大攻擊與過去兩年出現的最大型攻擊不同,並非集中於某個特定行業。 2 月份 NTP 放大攻擊針對的行業包括金融、遊戲、電子商務、互聯網及電訊、傳媒、教育、軟件即服務(SaaS)供應商及保安。在 Prolexic Security Engineering & Response Team(PLXsert)的實驗室中,模擬 NTP 放大攻擊對攻擊頻寬及攻擊流量可分別產生 300 倍或以上及 50 倍的擴增反應,使該攻擊方法變得極其危險。