網絡攻擊手法不斷演變以規避防禦,不法分子採用勒索或數據消除等激進策略,並聚焦攻擊前的偵測方式,

網絡保安服務方案供應商Fortinet 近日發表上半年 FortiGuard Labs 全球威脅型態報告,發現在香港,Mirai、Gh0st Rat 和 Bladabindi 乃三大主要殭屍網絡。其中,Mirai 更利用 Log4Shell 漏洞來進一步傳播。Log4Shell 漏洞自 2021 年被發現後便一直被不法分子廣為利用,以進行遙距代碼執行。

而在第二季,FortiGuard Labs 亦檢測到 Apache 的 Spring 框架漏洞被廣泛利用。雖然該漏洞在特別環境下才會被觸發,

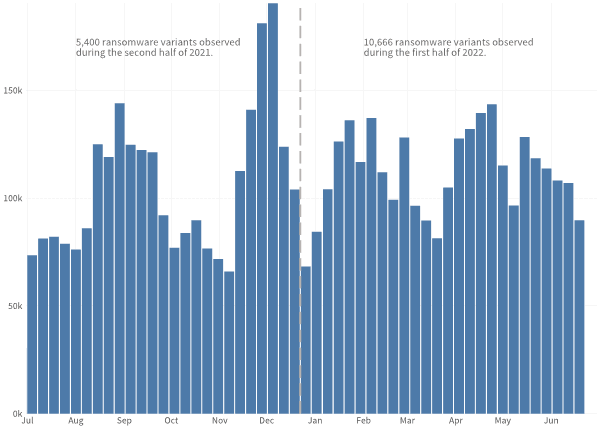

勒索軟件變種增長反映犯罪生態演變

勒索軟件依然是頭號威脅,

要防範勒索軟件,各行各業大小規模的組織均需積極應對。

OT 和終端仍然是難以抗拒的目標

由於不斷增長的攻擊面持續成為攻擊者的目標,IT 和 OT 的數碼融合以及支援隨處工作的終端,仍然是重要的攻擊媒介。許多利用終端漏洞發動的入侵,

在剖析 OT 漏洞趨勢時亦發現,相關行業不能倖免。隨著 IT 和 OT 進一步融合,加上不法分子以破壞為攻擊目標,

網絡不法分子正採用更多偵測和防禦規避技術,

由於威脅型態時刻演變,專家認為網絡安全意識與培訓同樣重要,