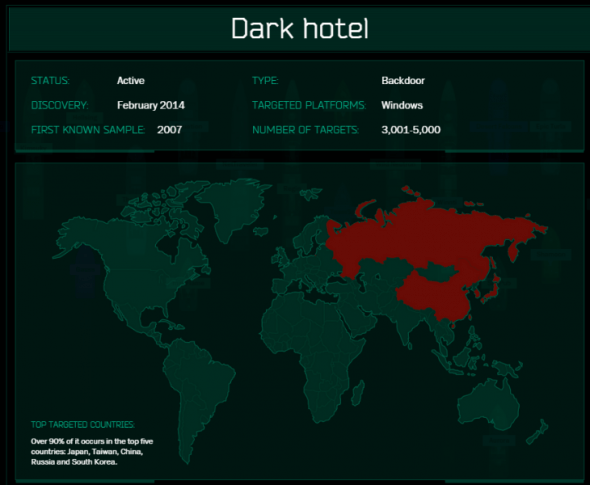

發生提供電腦入侵及監視服務的 Hacking Team 反被黑客入侵且洩密的事件後,不但揭發多國政府部門曾經和該公司接觸(包括香港廉政公署),該公司利用的技術也同時曝光,反應迅速的黑客加以利用。而個性獨特的 APT 型(Advanced Persistent Threat)攻擊活動 Darkhotel,也被偵測到有死灰復燃的跡象,而且魔爪已經伸展到亞洲及歐洲。

捨難取易中小企也成為目標

Darkhotel 早於數年前被首次發現,以非一般的點對點形式散佈,具高針對性的特質令人印象深刻。利用酒店網絡跟蹤目標人物在世界各地的旅程,但該款惡意程式並非針對記錄大量敏感資料的大企業,反而選擇相對規模較小的企業下手(例如:酒店),捨難取易接觸企業管理層,藉此盜取企業或個人的機密資料,正抓住不少企業忽視終端用戶防護的弱點,向在企業管理環境之外的流動裝置發動攻擊。

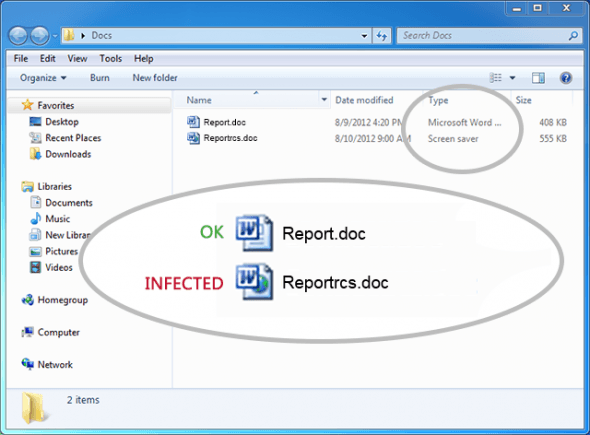

偽裝副檔名借漏洞繼續蔓延

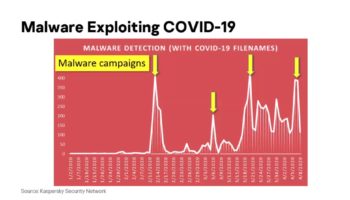

根據最新的偵測資料顯示,Darkhotel 活動已經蔓延至朝鮮半島、日本、泰國、俄羅斯和德國,而且利用偽裝副檔名的檔案進行有目標的網絡釣魚,透過 Adobe Flash 的零日漏洞(從 Hacking Team 事件中揭露的漏洞)讓惡意程式在用戶的電腦上潛伏。偽裝的檔案利用檔案名稱由右至左的法則,將暗藏惡意程式的放入壓縮檔,然後偽裝成一般圖片或文件檔案,有時候還會借助載有惡意程式的網站協助,務求取得用戶的資料或權限。

技術舊酒新瓶非無法制止

要對付零日漏洞的攻擊,一方面要及時安裝補丁堵塞漏洞,另一方面要有相應的防護措施,例如卡巴斯基實驗室的 Automatic Exploit Prevention 就是專門為對付漏洞而設,透過分析大眾熟識的應用程式習性,偵測程式的異常行為,藉此探測及制止可疑的舉動。

至於透過入侵 Wi-Fi 網絡首頁、惡意程式電郵附件和盜取電子證書等行為,全部都難逃卡巴斯基實驗室的偵測網,Darkhotel 相關的下載器及木馬病毒程式,已被判定為「Trojan.Win32.Darkhotel.*」,而病毒附件則判定為「Trojan-dropper.Win32.Dapato.*」和「Torjan-Downloader.Win32.Agent.*」,所以即使 Darkhotel 有再度活躍的跡象,現階段的保安方案仍能作出有效的防護。

![whitelist3[1]](https://cdn.unwire.pro/wp-content/uploads/2018/06/whitelist31-350x200.jpg)