近日不少企業因應疫情,擴大或新採納雲端科技,務求增添營運的靈活性,又或加強支援員工家居辦公。但與此同時,美高梅國際酒店集團 (MGM) 證實曾有黑客入侵其雲端伺服器,結果導致今年 2 月有多達 1,060 萬名酒店客戶的個人資料流出。由此可見,大家發揮雲端效能的同時,亦必須嚴防自身成為公共雲攻擊的受害者。

了解本身責任

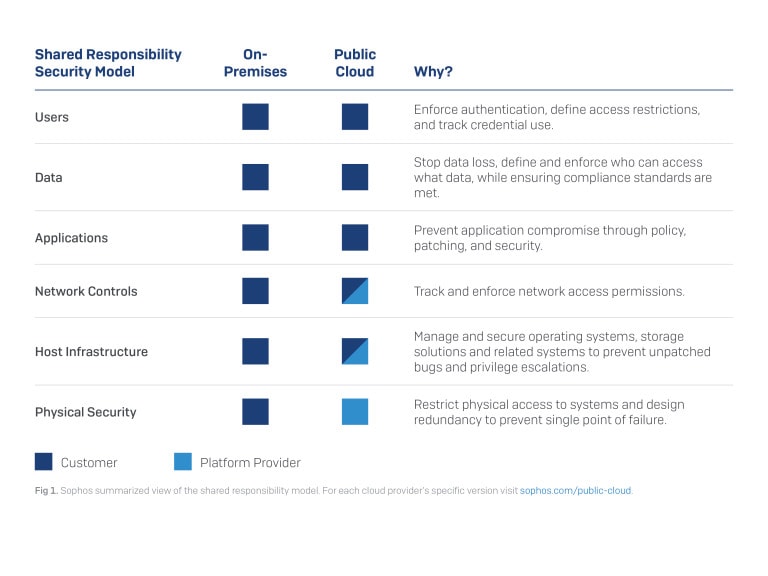

不過最重要的是在實施任何防範措施之前,先認清自己對公共雲上數據應負的責任,並貫徹履行。你須知道 AWS、Azure 和 Google 等公共雲供應商為客戶提供的彈性使其無法全面保護你的虛擬網絡和虛擬機器,甚至在雲端上的數據。它們採取的「分享責任」模式雖會確保轄下「雲端本身」的安全,但你就要負責保護任何你自己「放在其上」的事物。

換言之,公共雲供應商會照顧數據中心的實體安全,並以虛擬間隔劃分客戶數據的儲存位置與環境區域,而你起碼要自行推行基本的防火牆規則,以監控雲端環境的存取。否則,只要你犯下讓通訊埠對外開放這等失誤,日後就會成為罪魁禍首、眾矢之的。

認清責任後,你便可以按照以下五大步驟,好好保護你的數據,把受到雲端攻擊影響的風險減至最低。

▲公共雲供應商採取的「分享責任」模式雖會確保轄下雲端本身的安全,企業則須負責保護任何存放於雲端上的數據安全。

▲公共雲供應商採取的「分享責任」模式雖會確保轄下雲端本身的安全,企業則須負責保護任何存放於雲端上的數據安全。

第一步:借用自己對 on-premises 安全的心得

一個安全的 on-premises 環境是由長時間的經驗和研究累積得來的成果。若不欲雲端伺服器受惡意程式感染而致數據遭殃,不妨參考你為傳統基建所部署的一切,並將其套用到雲端環境。這可能包括:

- 下一代防火牆 ── 在你的雲端信閘設置網絡應用防火牆 (WAF) ,於環境最外圍起首阻截針對你雲端伺服器的威脅。此外,你亦應考慮採用入侵防護服務 (IPS) 方案來配合法規遵循政策,兼利用對外內容控制措施保護你的伺服器和虛擬桌面基建 (VDI) 。

- 伺服器寄存保護 ── 對你的雲端伺服器執行有效的網絡安全防護,就如對待你的實體伺服器一樣。

- 端點安全及電郵保護 ── 你可能以雲端基建服務連接公司的手提電腦或其他裝置,使黑客有機會藉釣魚電郵或間諜程式把公司雲端帳戶的登入資料偷取到手。因此,公司裝置上的端點和電郵安全方案應時刻保持更新,防範未經授權的雲端帳戶存取。

第二步:識別你所有的雲端資產

你要好好保護你的雲端環境安全,就要先準確檢視基建架構狀況及數據流向,好讓你可以辨別出任何不正常的流量行為,例如數據外洩。

第三步:建立完整的庫存資料

完整的庫存資料應包括你的雲端資產,例如伺服器、數據庫實例 (database instances) 、儲存服務,數據庫、容器和無伺服器功能等等。你在掌握資產數目之餘,還得找出所有安全弱點,當中可能包括:

- 數據庫的通訊埠對公共互聯網公開,使攻擊者可以進行存取

- 雲端儲存服務設定為「public」

- 虛擬硬碟和 Elasticsearch 網域設定為「public」

第四步:定期評核身份存取管理

你須主動管理用戶角色及其授權狀況,以及按角色而定的雲端服務存取權限,以便識別出那些運用不必要特權的存取,繼而重新審視相關權限政策。因為黑客只要取得這些帳戶身份,便可在雲端上任意搜尋你公司的敏感數據。

第五步:主動監察網絡流量

你應憑藉網絡流量分析找出數據外洩等安全事故的蛛絲馬跡。人工智能 (AI) 足以應付雲端的動態特性並掌握這些數據源的動向,同時為你展示如何為之「正常」流量。如有個別活動「出軌」,你便可即時獲警告有潛在惡意行為發生。

事實上,市場上已有結合了 AI 的安全方案助企業自動偵測雲端環境的變化並作出對應防護,所以你實在無借口說不知如何著手預防雲端數據外洩。

撰文:Sophos 大中華區董事總經理潘自強