RSA 加密運算法的發明者 Adi Shamir 與另外兩名研究人員 Eran Tromer 及 Daniel Genkin 共同發表了一份研究報告,名為「RSA Key Extraction via Low-Bandwidth Acoustic Cryptanalysis」稱只需要聽取 CPU 運行時的聲音就能夠破解到 4096 位元的 RSA 密碼。

報告中指,電腦在運作時所產生噪音雖然頗令人討厭,但它們卻可傳送軟件運作的訊息,當中原來透露了有關安全運算的機密資訊。

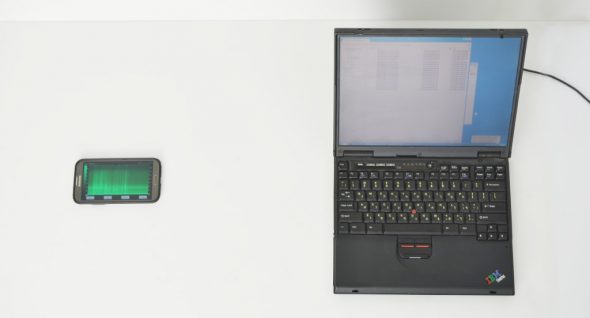

使用手機已可破解

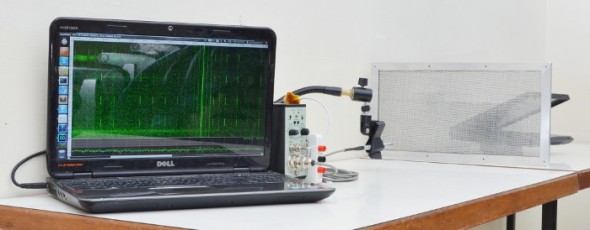

研究人員起初先展示了各種 RSA 金鑰所產生的各款聲音模式,但萃取個別位元的做法仍有待研究,原因在於聲道的頻寬非常窄;因此他們採用了新的聲學密碼金鑰分析攻擊 (Rammstein),能夠於一小時內利用電腦於解密特定密碼時所產生的聲音,從不同的手提電腦中萃取完整的 4096 位元的 RSA 解密金鑰。此類攻擊透過實驗證明了是可行的:黑客只需將一部手機放在電腦旁,或在 4 米外擺放一個比手機更為靈敏的麥克風。台拉維夫大學的研究人員指此攻擊可以透過幾種方式來達成,而最令人擔憂的一種是使用智慧型手機。因為黑客只需在手機上執行特定的應用程式,無需其他的硬體或者技術方面的知識便可展開攻擊。研究人員指:“開會的時候,攻擊者可以將手機放在會議桌上的目標筆記電腦附近,待到會議結束時便可獲取金鑰。”其危險性可想而知。

實際用途廣泛

4096 位元的 RSA 金鑰乃目前全球最安全的加密方式之一。研究人員透過測量電腦中 CPU 解密時所發出的聲音並佐以對 RSA 加密系統的了解就能成功破解密碼,存取機密檔案。研究人員更提出了一個令人驚悚的場景:當將麥克風放入一個共用的伺服器或數據中心的機櫃當中,附近數百台客戶電腦的加密金鑰就已被截取。

外界分析,想要藉此漏洞來破解 RSA 金鑰的人除了必須對加密系統有相當充份的了解外,還要有耐心,更必須在現場中近距離聽取CPU 的聲音。若用戶真的對此漏洞感到憂心,GnuPG 2.x 加密技術也能夠暫時防範這類型攻擊。

若讀者希望數據的安全性得到保障,真正可行的方案只有兩種:高度加密及物理安全性,而兩者最好可以同時進行,互相補足。如果黑客不能靠近用戶的數據,竊取就變得非常困難。至於偵聽密碼式的攻擊,要麼用戶使用物理安全性,讓自己的手提電腦存放於隔音的盒裡。要麼就永遠都不讓旁人接近你的電腦;或者在解密數據時,播放大音量的噪聲,混淆聲音來源或增加黑客偵聽的難度。