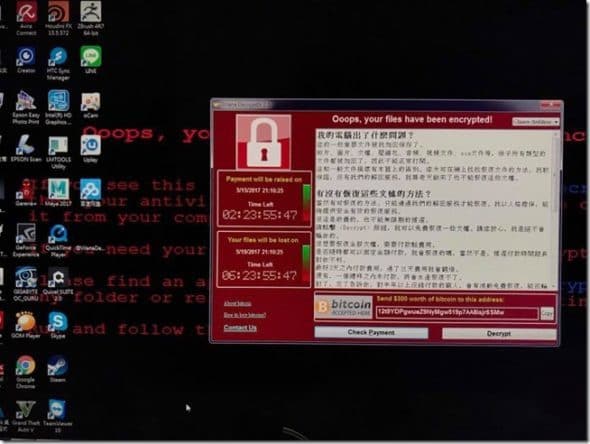

勒索軟件 WananCry 以 AES 加密檔案,再以 RSA 2048 把 AES 密鑰加密,所以一般人極難還原檔案。不過台灣電腦網路危機處理暨協調中心的分析發現,WannaCry 很可能是把額外產生一個加密檔案後才刪除原檔案,而非直接加密原本的檔案,故利用檔案救援軟體便有機會把檔案復原。

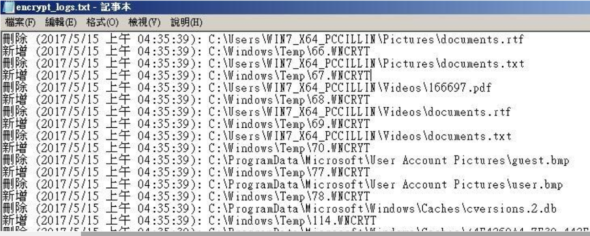

台灣電腦網路危機處理暨協調中心(TWCERT)日前發布《WanaCrypt0r (WanaCry) 勒索軟體行為分析報告》,分析 WannaCry 對電腦檔案的行為。他們發現, WannaCry 會先對檔案進行加密,再將原檔案進行刪除動作,並立即於C:\Windows\temp資料夾下新增一個與遭刪除之檔案同大小之 WNCRYT 副檔名檔案。

他們推測 WannaCry 實際上是把原檔案讀取到記憶體中加密,然後產生一個加密檔案,再刪除原檔案。換句話說,「原先於電腦檔案系統中的檔案並未直接被加密,只是被刪除,而被加密的檔案僅為原來副本。」因此,用戶有機會藉檔案救援軟體進行檔案復原。

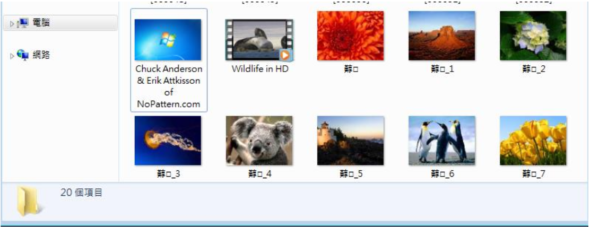

雖然 WannaCry 在建立 WNCRYT 檔案時有機會覆寫被刪除檔案所在之磁碟位置,但檔案仍有被拯救的可能。TWCERT 於報告中表示,利用檔案救援軟體 Recuva 能救回部分原遭加密後刪除之檔案。

因此,坊間一些工具聲稱能夠拯救遭 WannaCry 加密檔案,實際上應是檔案修復工具,但硬碟活動頻繁,檔案能成功拯救的機會應隨時間變得愈來愈低。

TWCERT 提醒用戶應把重要文件妥善備分,隨時更新修補程式及防毒軟體至最新版本,以及使用防火牆,把不需要之通訊埠及應用程式權限關閉。