疫情之下,網上購物大行其道,雲端安全解決方案供應商 Barracuda 《焦點報告》,近日便針對殭屍電腦(Bad Bot)攻擊購物網站發出警示。

有報告顯示,在疫情影響下,超過四成港人表示今年會轉向網上購買聖誕禮品,較去年的 25%增加不少,因而成為網絡罪犯的目標。根據香港電腦保安事故協調中心(HKCERT)的報告,殭屍網絡是 2019 年至 2020 年 6 月期間香港第二常見安全事故。 黑客透過殭屍電腦進行分佈式拒絕服務(DDoS) 攻擊、購物詐騙,及尋找可利用的漏洞。

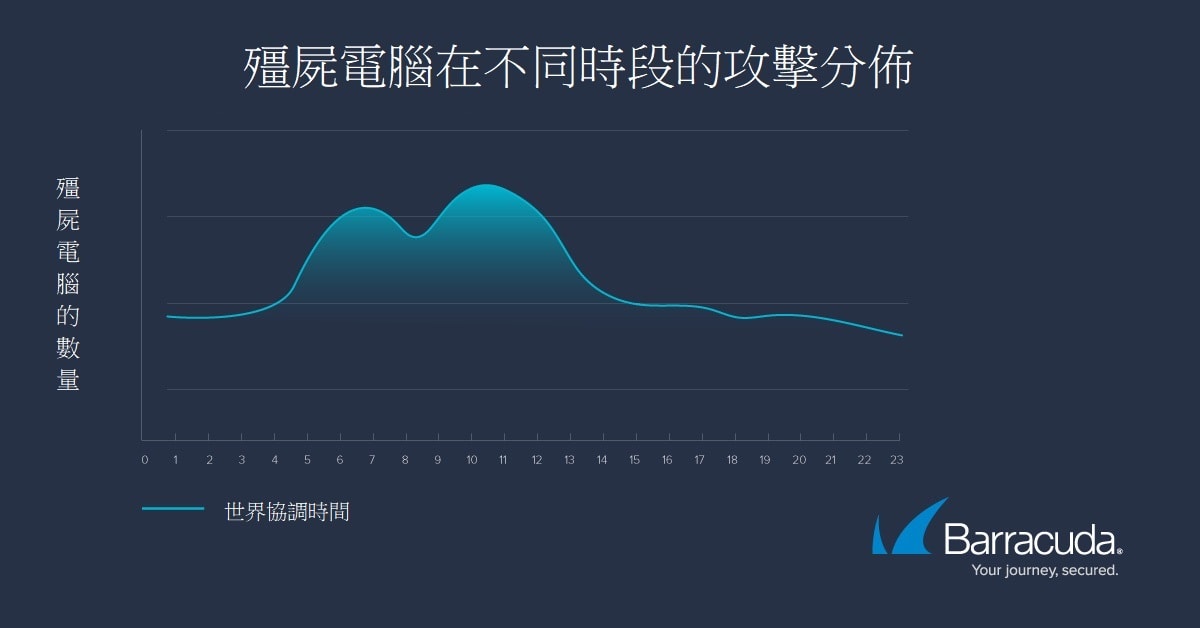

於 11 月中,研究人員以 Barracuda Advanced Bot Protection 測試網絡,在短短數日內檢測到數量驚人的殭屍程式,由成千上萬的 IP 地址進行數百萬次的攻擊。同時,Barracuda 研究人員透過分析攻擊時段,發現殭屍電腦並非在深夜展開攻擊,反而於早上最為活躍,並一直持續至下午 5 時左右,顯示網絡犯罪分子或遵循一般的工作日時間。

以下是 Barracuda 發現網絡犯罪分子如何模仿正當用戶代理 (User-Agents)發動攻擊的方式及趨勢。

重點威脅

殭屍電腦一般會被歸納為用戶代理,正當的用戶代理如 GoogleBot,主要用作抓取網站內容並將其添加到搜索排名,因此不應被封鎖。Google 旗下有許多用戶代理,至於殭屍電腦則基於其行為模式,被定性為惡意的用戶代理。

問題是殭屍電腦會模仿這類常見的正當用戶代理,用戶必須深入了解才能分辨兩者。要辨識是正當的抑或是惡意的 Bot,Barracuda 研究人員使用了以下方法:

- 置入誘捕陷阱(honeytraps)如隱藏 URL 和 JavaScript 挑戰,殭屍電腦會跟隨連結並回應 JavaScript 挑戰,其反應與真人操作會有明顯差異。

- 使用「反向 DNS 查找」(rDNS)來驗證殭屍電腦是否來自聲稱的源頭。

- 檢查客戶端是否嘗試透過一般程式的指紋攻擊存取 URLs。

- 假如上述方法都無法解決問題,研究人員會通過機器學習(Machine learning)作進一步分析。

如何防禦殭屍電腦的攻擊

聖誕新年將至,隨著購物旺季來臨,購物網站應採取以下措施來防禦殭屍電腦

- 安裝網絡應用程式防火牆或「即服務」(WAF-as-a-

Service)解決方案,並確保設定正確。 - 確保這些應用程式安全解決方案含有反殭屍電腦保護,

以便有效地檢測進階自動攻擊。 - 開啟憑證填充保護(Credential stuffing protection)以防止帳戶被接管。