Android 系統再被發現漏洞可輕易繞過螢幕鎖定,該漏洞(CVE-2015-3860)存在於 Android 5.0x 至 5.11 版本(LMY48M 之前的版本),攻擊者可以利用此漏洞繞過螢幕鎖定功能達致用戶自行解鎖的效果,這意味著攻擊者能完全存取裝置內的所有資料。雖然目前該漏洞已經在最新的 LMY48M 版本中修復,並會於 Google 早前承諾的每月安全更新推送給用戶。但如果用戶仍未收到 OTA 安全更新,又處於 LMY48I 或更早的版本,就要小心了。

漏洞主要透過超長的密碼字串,以及同時使用攝影功能讓螢幕鎖定程式負載過高而崩潰,攻擊者就能達致用戶解鎖的效果直接進入裝置主介面,任意存取裝置內的資料。而要達成攻擊需要滿足兩項條件,其一是攻擊者能直接接觸用戶的裝置,其二是用戶裝置的螢幕鎖定方式是使用密碼(使用圖形解鎖或 PIN 碼未能觸發該漏洞)。

以下是研究人員使用內建 Android 5.1.1 (版本號碼 LMY48I)的 Nexus 4 手機實現攻擊的影片:

無需專業知識 簡單六個步驟即可破解

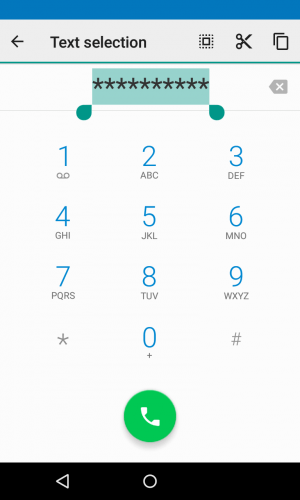

總括而言,攻擊共分六個步驟。首先,在螢幕鎖定中進入「緊急電話」介面。然後隨意輸入任意數字或符號,例如 10 個 * 號或 # 號,Double-tap 選取剛輸入的號碼串,再按右上方的複製,然後再點擊一下號碼串選擇貼上。接著重複剛才的操作直至無法 Double-tap 選取號碼串為止。

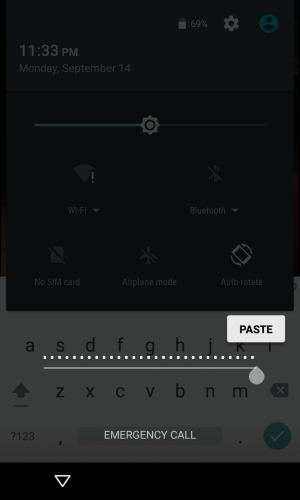

然後回到螢幕鎖定,開啟攝影功能,再拉下通知欄點選「設置」(齒輪圖示),系統會要求輸入密碼。這時再次重複貼上剛才複製的號碼串,至到 UI 崩潰(螢幕下方的虛擬按鍵會消失),只剩下攝影功能仍然運作。

這時只需等待攝影功能自動崩潰就會直接進入裝置的主介面,用戶還可以利用實體按鍵不停拍照加速其崩潰。而能成功進入裝置的主介面,意味著攻擊者可以開啟所有應用程式和系統設定,查看裝置內的任何資料。

該漏洞雖然有一定的條件限制,但操作方式非常簡單,而且包含修復檔的 Google 每月更新可能只推送到旗下的 Nexus 系列裝置。用戶若使用其他品牌,同時又是 Android 5.0 系統的流動裝置,未必能及時獲取更新。為安全起見,可以考慮轉用其他螢幕鎖定方式,當然最重要是將裝置時刻貼身攜帶,別讓人有機可乘。

Source: TEXAS