一股大規模的 Petya 勒索程式變種昨晚開始肆虐,其中以歐洲的個案最為嚴重,該惡意程式使用 EternalBlue 漏洞攻擊套件搭配 PsExec 工具來感染電腦。網絡安全專家建議企業和用戶盡快套用 MS17-010 修補更新及停用 TCP 連接埠 445 以作防範,亦不應支付贖金。

假裝磁碟檢查加密檔案 Petya 主要針對企業環境常用檔案

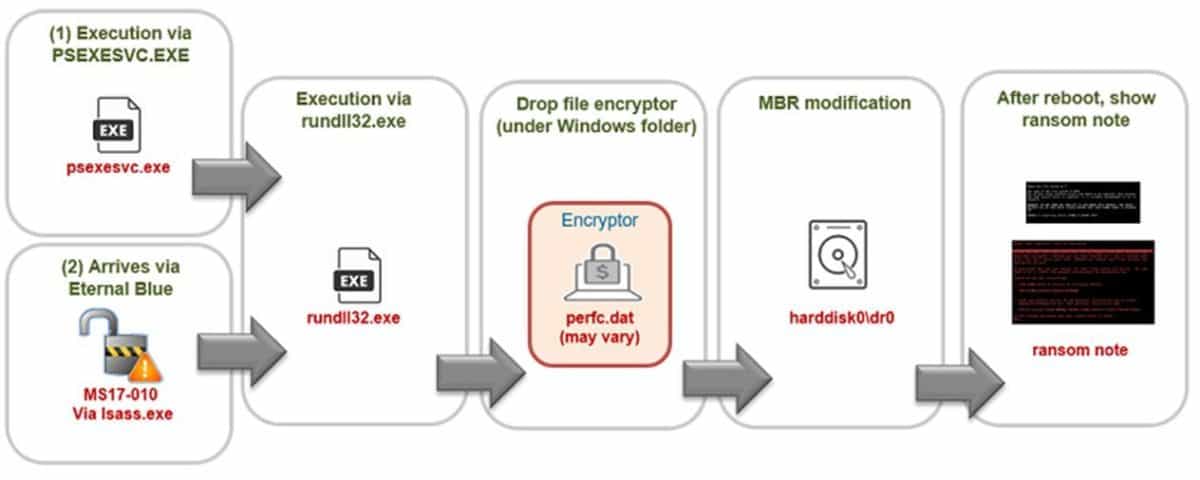

Petya 勒索程式會經由 Microsoft 官方提供的 PsExec 遠端執行工具來進入電腦系統。並且還會搭配 EternalBlue 這個之前 WannaCry 勒索蠕蟲也用過的漏洞攻擊套件來攻擊 Server Message Block (SMB) V1 漏洞。 Petya 變種一旦進入系統,就會利用 rundll32.exe 來執行其程式碼。其檔案加密程式碼是放在 Windows 資料夾底下一個名為「perfc.dat 」的檔案內。

接下來,勒索程式會新增一個排程工作,讓系統至少在一個小時之後就會重新啟動,並且修改硬碟的主要開機磁區 (MBR) 以便在重新開機之後執行其加密程式碼並顯示勒索訊息。一開始,病毒會先顯示一個假的 CHKDSK 磁碟檢查程式執行畫面,但此時其實就是在加密檔案。有別於一般勒索程式的做法,該病毒並不會修改被加密檔案的副檔名。它可加密的檔案類型超過 60 多種,但其主要目標為企業環境常用的檔案,至於其他勒索程式經常針對的影像和視訊檔案則不在此列。

網絡保安公司趨勢科技建議一般用戶和企業機構應採取以下三個防範措施來避免感染:

- 套用 MS17-010 修補更新

- 停用 TCP 連接埠 445

- 嚴格管制擁有系統管理權限的用戶群組

聯絡電郵早已停用 支付贖金亦無助解鎖檔案

除了同樣使用 EternalBlue 漏洞攻擊套件之外,該病毒與 WannaCry 病毒還有其他類似之處。此 Petya 變種的勒索程序相對簡單,同樣也是使用寫死的比特幣收款位址,因此黑客需花費較多的手動作業來提供解密金鑰。反觀之前的 Petya 變種在付款流程畫面設計上較為成熟。

歹徒勒索的贖金是每位用戶 300 美元。截至目前為止,該比特幣位址大約已收到 7,500 美元款項。如同其他勒索程式一樣,安全專家建議受害者切勿支付贖金,尤其是這個勒索病毒,因為其勒索訊息當中的電郵地址早已停用,所以很可能付了錢之後就會沒有下文。