日前有網絡保安公司發現一款遠端存取木馬程式 UBoatRAT。該惡意程式透過 Google 雲端硬碟散播,並將 C2 位址藏於 GitHub,以及利用微軟後台智能傳輸服務 (Windows BITS)以持續執行。他們又指,惡意程式的最初版本於本年5 月被發現,是個簡單的 HTTP 後門程式,並透過位於香港的公開網誌服務和一個被入侵的日本網絡伺服器, 發出指令和控制。

Palo Alto Networks 表示,他們發現一種名為 UBoatRAT 的新型遠端存取木馬程式(RAT)的攻擊,最初版本於 2017 年 5 月被發現,是個簡單的 HTTP 後門程式,並透過位於香港的公開網誌服務和一個被入侵的日本網絡伺服器,發出指令和控制,而研發者迅速作出更新,並在 6 月發出更新版本 。

Palo Alto Networks 續指,他們未肯定惡意程式的確實目標,但他們發現,與惡意程式相關的檔案名稱含有韓語遊戲的標題、韓國公司名字和一些在電子遊戲行業中使用的詞語,而 UBoatRat 只會在電腦加入某個 Active Directory 的域名才會執行惡意行為,故推斷程式或針對與韓國電子遊戲產業有關的人員或組織。

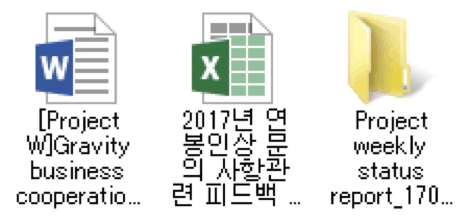

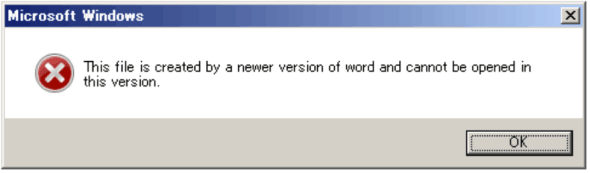

多個 UboatRAT 的變種均化身 zip 檔案並以 Google Drive 傳播,解壓後會發現偽裝為 Excel 檔或 Word 檔的惡意程式。UBoatRAT 執行時會檢查電腦是否處於 VM 環境並獲取域名,通過檢查後就會安裝在電腦中,否則就會顯示「這不是正確的 Win32 應用程式」的錯誤訊息。安裝完成後,程式會顯示虛假的錯誤訊息,訛稱檔案由新版本的 Word

建立,無法開啟。

值得一提,UBoatRAT 利用了 Windows 的後台智能傳輸服務 (Windows BITS),使電腦即使重新啟動後亦能持續在幕後執行。

Source : Palo Alto Networks