日前有網絡安全公司揭露,用戶在百度旗下的兩個網站 skycn.net 和 soft.hao123.com 下載程式時,都會被植入惡意代碼,騎劫用戶瀏覽器、首頁、導航網站,把流量傳送給 hao123,以及篡改網址來賺收聯盟行銷的收入。百度其後承認事件,把惡意代碼刪並向網民致歉。

流量遭騎劫轉至 hao123

火絨安全實驗室日前發表報告,稱用戶在百度旗下的 skycn.net 和 soft.hao123.com 下載任何程式時,都會被植入惡意代碼。當惡意程式透過下載器入侵後,會採取各種手段防止被刪除,繼而長期潛伏,並隨時可以被遠程操控,用來劫持導航站、電商網站、廣告聯盟等各種流量。

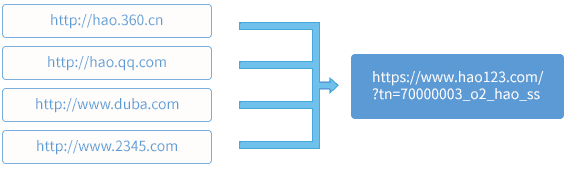

報告指,惡意程式會綁架瀏覽器首頁為 hao123;即使用戶想到訪其他導航網站,包括360、QQ、搜狗等,亦會被轉址到 hao123。假如用戶使用 360 瀏覽器時,惡意程式會把預設瀏覽器改為 IE 或假 IE,以避過安全軟件的瀏覽器保護,並設定 hao123 為首頁。以上三個情況中,hao123 的網址址設有一個 tn 參數,用於百度聯盟的推廣計費名。

篡改連結賺取收入

惡意程式亦會篡改電商網站和網站聯盟廣告的網址,從而賺取收入。「百度網盟有許多渠道商,這些渠道商都將流量售賣給百度網盟,這個劫持行為是其他渠道商的推廣計費名換成金山的,這樣的話,本來應該屬於其他渠道的百度網盟推廣費用,就被獵豹獲得,獵豹再向惡意代碼製作者分錢。」

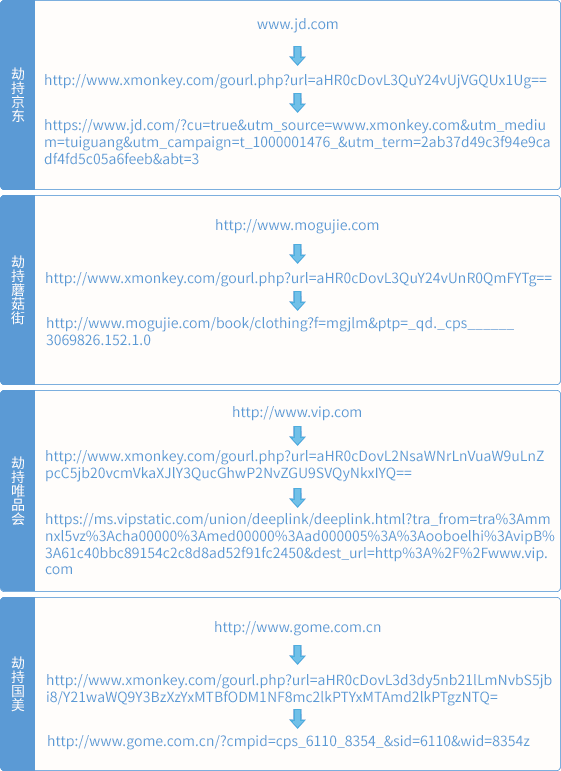

當用戶用 IE 瀏覽京東等電商網站時,會先經過妖猴網才轉址到原先的電商網站,但網址已植入聯盟行銷的計費參數。這樣電商網站便可把推廣費分給妖猴網,然後妖猴網再向惡意代網製作者分錢。

百度:被網絡黑產利用 就事件鄭重道歉

鑒於以上報告,百度今日通過 hao123 微博發表聲明,表示調查後發現問題確實存在,騙取百度流量收入分成,對他們造成品牌和經濟損失。他們已第一時間清除所有受感染的下載器,確保從肇事網站下載的軟件安全可靠。

他們又指,肇事的下載器由第三方外包團隊開發,涉嫌被「網絡黑產」利用,已向公安報案,而事件損害網民利益,亦暴露他們在產品管理機制上的不足,將改善流程。百度已就事件鄭重道歉,並對通報和關注事件的人士深表謝意。