早前 Unwire.pro 報導勒索軟件 Locky 背後的彊屍網絡停止運作,但正如讀者所言,幕後黑手怎會無故放棄這個生財機會呢?日前有網絡安全公司指,該彊屍網絡已重新運作,而且 Locky 有改良,加入了反 VM 技術,使分析變得更加困難。

網絡安全公司 Proofpoint 的研究人員指,雖然在本月初 Locky 和 木馬 Dridex 背後的彊屍網絡停止運作,惡意電郵亦停止散播,但在 6 月 22 日開始,該彊屍網絡已復活並進行大型的散播活動,而且 Locky 比之前有所改良。

加入反偵察技術

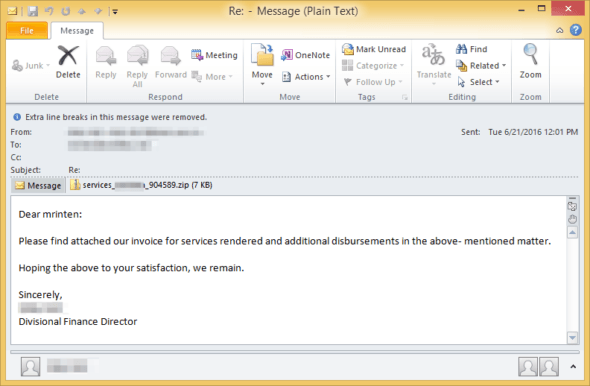

新版 Locky 與舊版一樣透過垃圾電郵傳播,附件是 zip 壓縮檔,裡面包含惡意 JavaScript 檔案。該惡意電郵的標題是「Re」,正如上圖所示;附件檔案名稱是「services_[名]_[隨機的 6 位數字].zip」、「[名]_addition_[隨機的 6 位數字].zip」 或 「[名]_invoice_[隨機的 6 位數字].zip」;惡意 JavaSrcipt 檔案名稱是 addition-[隨機數字].js。

不過新版加入了新的載入器(Loader),使 Locky 能夠避免偵測。Locky 現在可以偵測無法好好維持 Time Stamp Counter 值的虛擬機器(VM),亦利用了 JavaScript 來混淆(obfuscation)程式碼。研究人員指 Locky 引入新技術,為分析人員偵察和防止 Locky 的工作帶來新挑戰。

Source : SC Magazine