FireEye 以及新加坡電信有限公司(Singtel) 發佈新一份關於東南亞地區企業遭受先進網路攻擊的報告。 今年上半年, 該地區的企業面臨針對性的網路攻擊風險比世界平均水平高 45%。 之前的六個月中,其風險只高出了7%。

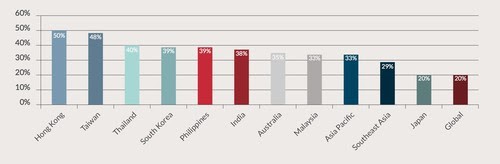

2015年上半年,在觀察的東南亞企業中,29% 的企業遭到了有針對性的先進網路攻擊。 泰國和菲律賓企業所受網路攻擊最為嚴重,比例分別為 40% 和 39 %。

於持續進階威脅(APT)團體相關的惡意軟體檢測中, 有超過三分之一的惡意軟體檢測源於娛樂、媒體和酒店業。 通過瞄準媒體機構,這些威脅團體能在新聞發佈前獲得消息, 並可能識別未披露的消息來源。

FireEye 檢測到至少有 13 個 APT 團體正瞄準國家政府機構 ,至少 4 個 APT 團體正瞄準世界各地的地區政府。

「間諜不是新事物,但網路間諜日益增多,而東南亞是一個熱點。」 FireEye 亞太區日本總裁 Eric Hoh 說,「地緣政治可能會推動網路攻擊。 隨著東南亞在世界舞臺上發展成為一個更大的經濟成員以及中國南海 地區的緊張局勢,企業應對有針對性的攻擊做好準備。」

新加坡電信企業資料和管理服務部總經理 William Woo 表示:「該報告強調網路攻擊的頻率和複雜性, 這些攻擊針對東南亞各種各樣的行業和企業。 因為東南亞的企業面臨被攻擊的風險高於世界平均水平, 他們迫切的需要加強防範以抵禦此類攻擊。由於 APT 攻擊通常是在平均 205 天後才被發現,企業需要採取先發制人的措施, 比如採用我們的網路防禦管理服務來保障他們的資產、客戶和聲望。 」

安全威脅情報是組織保持領先駭客組織的重要工具。 該報告包含了東南亞網路威脅環境最新發展動態的見解, 比如針對著名機構來收集政治和經濟情報的團體, 對已知網路間諜活動的檢測和威脅實施者為逃避檢測不斷發展的技術 。

國有銀行遭入侵

FireEye 從東南亞某國有銀行檢測到惡意軟體警報。FireEye 的安全威脅情報認為該惡意軟體名為炮灰(CANNONFO DDER),最有可能被亞洲網路威脅團體使用, 以收集政治和經濟情報。2014 年年底,FireEye 檢測到來 自亞洲的電信公司發出的惡意軟體的警報。2014 年中, 該公司發現威脅者發送了包含惡意附件的魚叉式釣魚電子郵件給亞洲 區的政府員工。

十年之久的網路間諜活動終被偵破

2015 年四月,FireEye 發佈了一份報告記錄了被稱為 APT30 的持續進階威脅團體針對東南亞企業、 政府和記者進行了長達十年的網路間諜行動。該團體的惡意軟體Lecna 在 FireEye 2015 年上半年東南亞客戶檢測中佔據了 7%。

隱蔽集團瞄準東南亞政府

FireEye 一直在追蹤一個獨特、 相對隱蔽的團體正在進行的相關活動,並於 2013 年首次確定該團 體名為APT.NineBlog。 根據一些變造攻擊文檔的具體活動情況,該團體於 2015 年活動的目標之一可能就是某個東南亞政府。該集團的惡意軟體使用了加密的 SSL 通信以逃避檢測。此外, 惡意軟體試圖檢測用於分析惡意軟體的特定應用程式是否存在於系統 ,如果檢測到該程式,則惡意軟體將會自行停止運作。