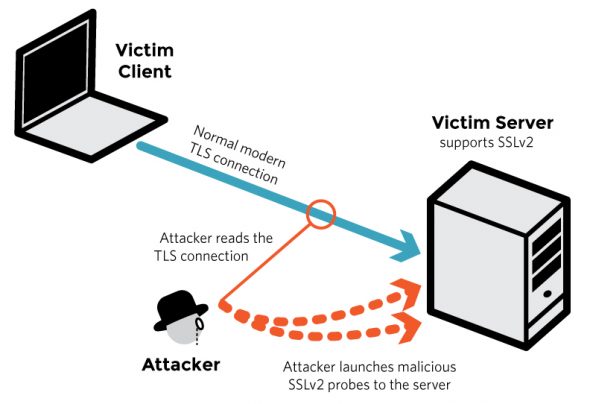

研究人員日前發表一個名為 DROWN 的攻擊模式,黑客可以透過 SSLv2 來破解 TLS 連線加密,從而進行中間人攻擊。採用 OpenSSL 伺服器的話就更易受影響。他們指全球有三分一的 HTTPS 網站都受影響,包括雅虎等知名網站,因此各位應確保 SSLv2 沒有啟用,如果是用 OpenSSL 的話就要盡快更新。

利用 SSLv2 連線破解 TLS 加密

DROWN 全名為 Decrypting RSA with Obsolete and Weakened eNcryption,即以過時和脆弱的加密法破解 RSA。這是一個跨協定(Cross-protoccal)的攻擊,如果伺服器有啟用 SSLv2 或者與其他伺服器共享私鑰的話,就可被利用來破解 TLS 加密的連線。

進行 DROWN 攻擊時,黑客首先要觀察用戶與伺服器之間大約數百個連線,連線可以是 SSL 或 TLS ,總之是採用 RSA 加密便可。然後黑客修改用戶與伺服器之間傳送的 RSA 密文,以反覆連接至 SSLv2 的伺服器並傳送特製的交握(handshake)訊息。雖然黑客不知道伺服器的私鑰和傳送的明文,但在不斷的試探下最終會露出私鑰的蛛絲馬跡,詳細的論文可到 DROWN 閱讀。

在最差的情況下,如要在 900 個 TLS 連線中破解一個,黑客需要發送 40,000 次連線並進行 2^50 的運算,利用 AWS EC2 來進行只需440美元。

然而由於 OpenSSL 早前有兩個漏洞,因此破解 OpenSSL 的 TLS 連線會更容易,在 260 個 TLS 連線中破解一個只需試探 17,000 次便可。幸好 OpenSSL 已發布更新,用戶應更新至 1.0.2g 或 1.0.1s。

當然,管理員應確保 SSLv2 已關閉,否則黑客便可輕易進行中間人攻擊,截獲連線的私人信息。

三分一 HTTPS 網站受影響 雅虎、新浪等知名網站址榜上有名

SSLv2 一早已被指過時,但仍有不少伺服器啟用。研究人員指有三分一使用 HTTPS 的網站受 DROWN 攻擊影響,當中不乏知名網站如雅虎、新浪、阿里巴巴、Flickr 等。情況如此普遍,主要是因為伺服器的設定不當,或者預設設定有誤所致。

Source : Computer World, The Register, DROWN